고정 헤더 영역

상세 컨텐츠

본문

패시브 정보수집 도구인 recon-ng에 대해 소개하고자 합니다. 패시브 정보수집은 인터넷에서 확인할 수 있는 정보를 수집하는 방법을 의미하며 OSINT 툴 중에 하나인 recon-ng를 사용하는 방법에 대해 알아보겠습니다.

Contents | recon-ng

Ⅰ. recon-ng 소개

Ⅱ. recon-ng 사용법

1. recon-ng 소개

▷ recon-ng는 오픈소스 웹 기반 정찰을 빠르고 철저하게 수행할 수 있는 강력한 환경을 제공한다는 목표로 고안된 완전한 기능을 갖춘 정찰 프레임워크 입니다.

▷ 본 포스팅에서 소개하는 recon-ng는 버전 5 입니다. 버전 4와 다소 달라진 부분이 있는데, 이 부분에 대해서는 아래 링크를 통해 확인이 가능합니다.

www.blackhillsinfosec.com/wp-content/uploads/2019/11/recon-ng-5.x-cheat-sheet-Sheet1-1.pdf

▷ 칼리리눅스에 기본으로 설치되어 있는 유틸리티로 칼리 리눅스를 이용하면 별도 설치없이 사용이 가능합니다. 별도의 리눅스 시스템에 설치를 원하는 분은 아래 링크를 참고하여 설치하기 바랍니다.

lanmaster53/recon-ng

Open Source Intelligence gathering tool aimed at reducing the time spent harvesting information from open sources. - lanmaster53/recon-ng

github.com

2. recon-ng 사용법

▷ recon-ng 를 시작하는 방법은 칼리리눅스에서 아래 명령어를 입력합니다.

→ 명령어 : recon-ng

▷ recon-ng 모듈 설치

→ recon-ng 는 처음 사용하면 모듈이 없는 상태로 모듈을 설치해줘야 합니다. 본 포스팅에서는 전체 모듈을 일괄적으로 설치하겠습니다.

→ 모듈 설치시 에러가 발생하는 부분은 API Key 값이 없어서 발생하는 오류로 무시해도 됩니다. 해당 모듈의 API Key는 별도로 추가할 수 있습니다.

→ 명령어 : marketplace install all

▷ recon-ng 도움말은 아래 명령어를 통해 확인이 가능합니다.

→ 명령어 : help

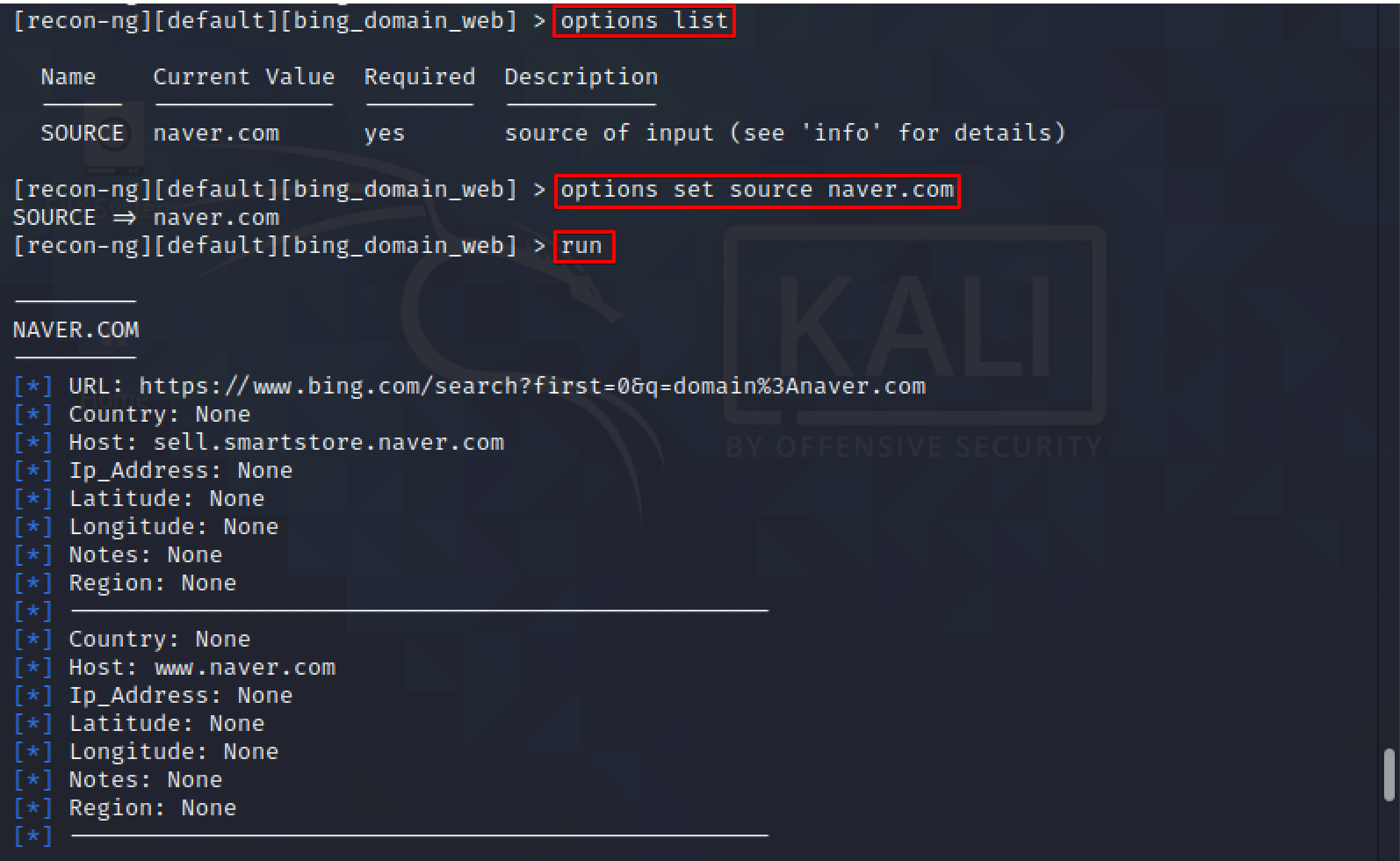

▷ recon-ng로 bing 검색을 이용한 서브 도메인 확인하는 방법은 아래와 같습니다.

→ bing_domain_web 모듈을 찾은 후 로딩을 합니다. info 명령어로 사용법을 확인하여 입력값을 세팅 후 실행합니다.

→ 명령어 1 : modules search bing_domain_web

→ 명령어 2 : modules load recon/domains-hosts/bing_domain_web

→ 명령어 3 : info

→ 명령어 4 : options list

→ 명령어 5 : options set source naver.com

→ 명령어 6 : run

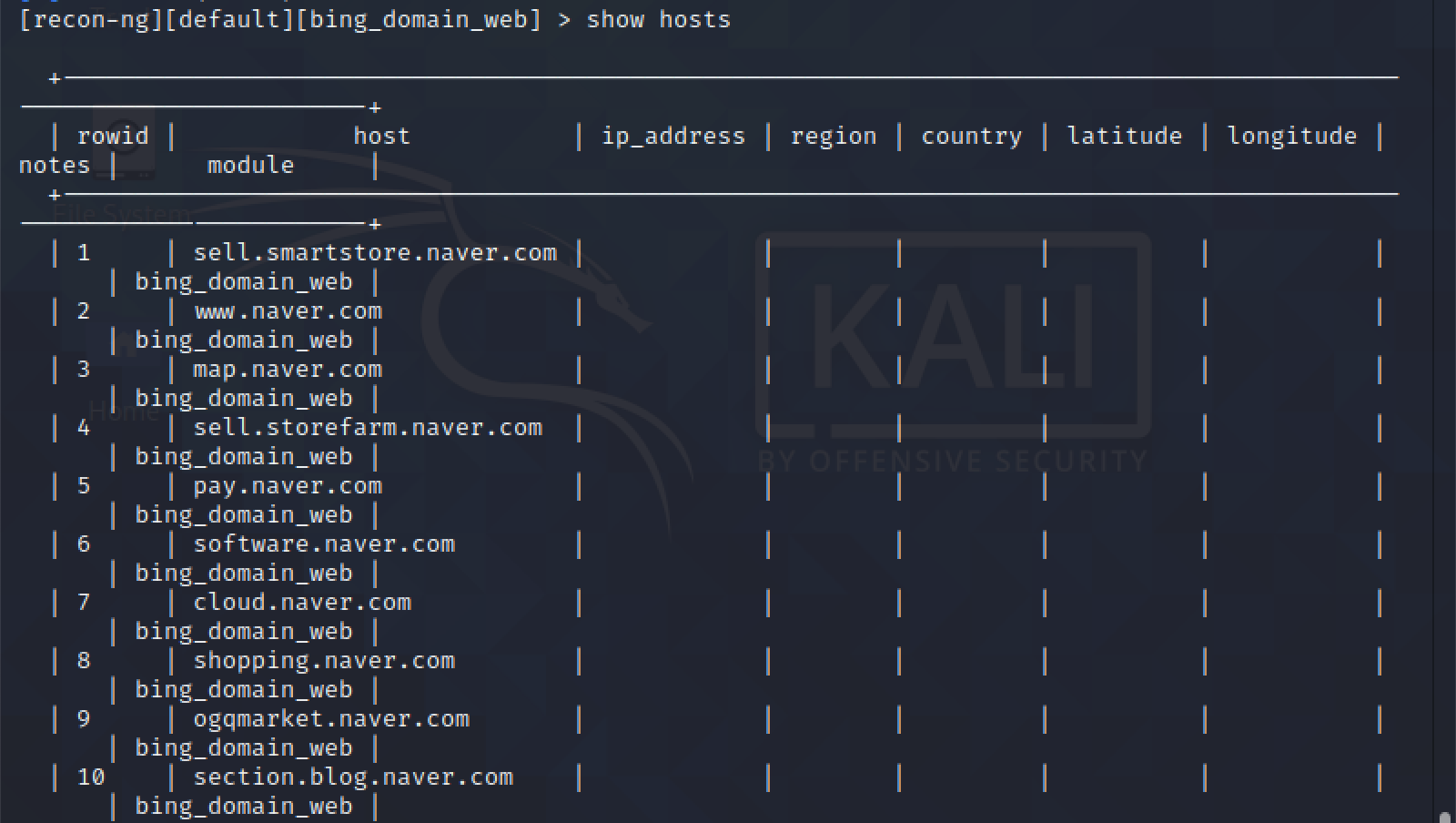

→ 명령어 7 : show hosts

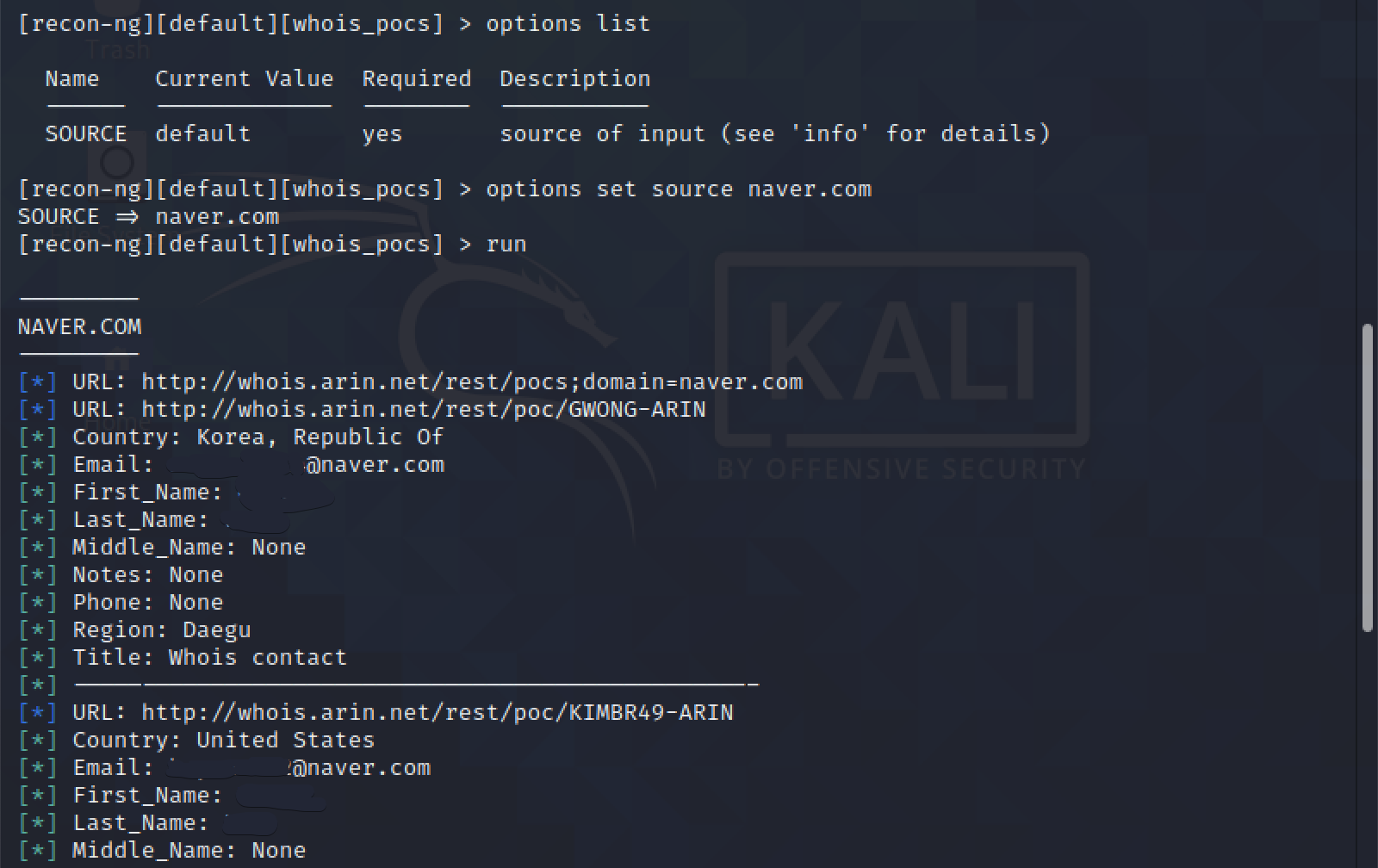

▷ recon-ng를 이용하여 whois에 등록된 직원 이메일 확인하는 방법은 아래와 같습니다.

→ whois_poc 모듈을 찾은 후 로딩을 합니다. info 명령어로 사용법을 확인하여 입력값을 세팅 후 실행합니다.

→ 명령어 1 : modules search whois_poc

→ 명령어 2 : modules load recon/domains-contacts/whois_pocs

→ 명령어 3 : info

→ 명령어 4 : options list

→ 명령어 5 : options set source naver.com

→ 명령어 6 : run

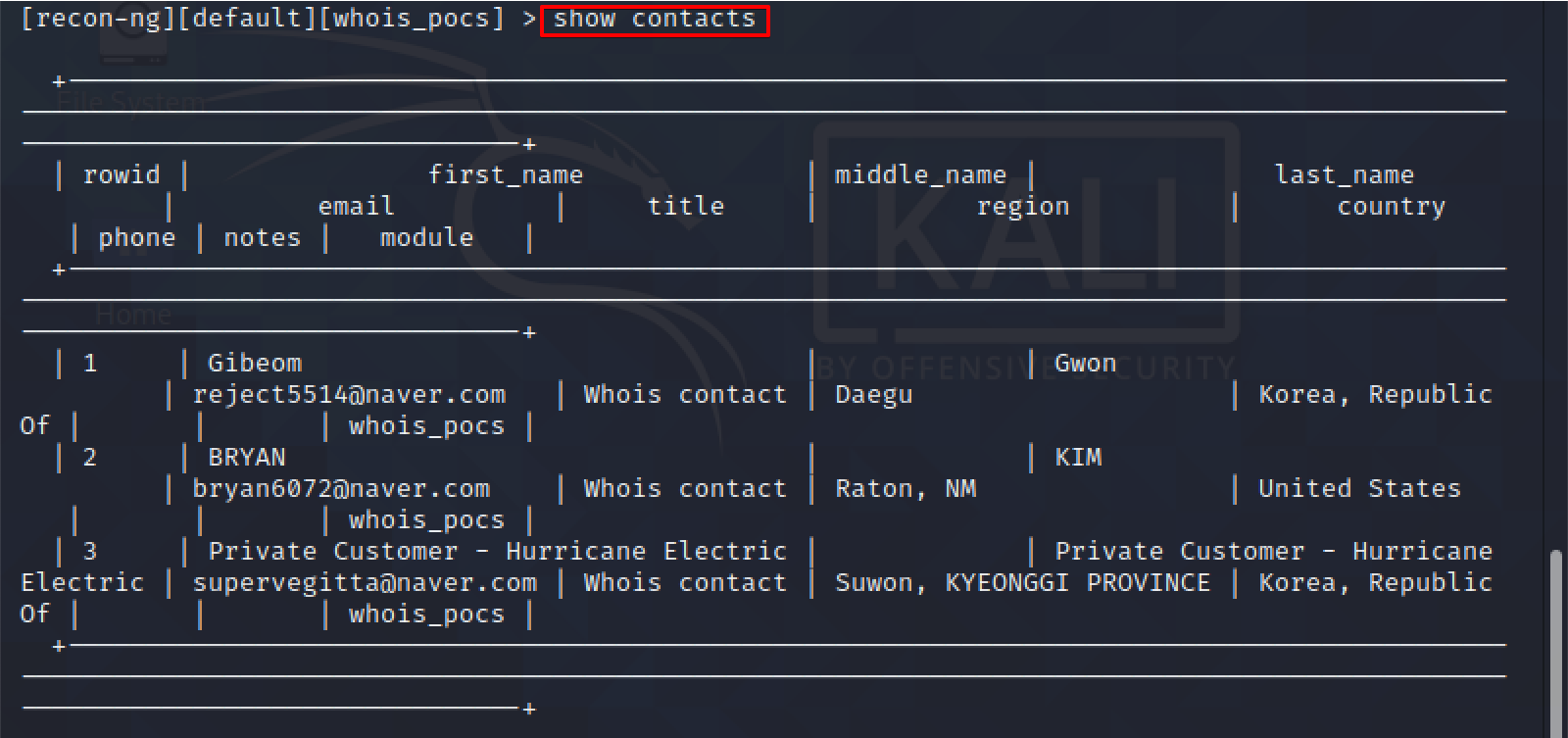

→ 명령어 7 : show hosts

▷ 자주 사용하는 모듈 리스트 : 많은 모듈이 있지만, 아래 리스트는 자주 사용하는 모듈 리스트를 추려보았습니다. 궁금하신 분은 모듈을 로드해보고, info 명령어로 사용 방법을 확인해보세요.

→ recon/domains-hosts/hackertarget

→ recon/domains-hosts/bing_domain_web

→ recon/hosts-hosts/resolve

→ recon/domains-contacts/whois_pocs

→ recon/domain-hosts/shodan_hostname

→ discovery/info_disclosure/interesting_files

→ recon/domains-vulnerabilities/xssed

→ reporting/csv

▷ API Key 리스트 : 특정 모듈에서는 API Key를 입력해야 실행이 가능합니다. 현재 등록한 API Key 리스트 확인 방법은 아래와 같습니다.

→ 명령어 : keys list (아래 그림은 현재 등록된 key가 없어 공백으로 보임)

▷ API 키 추가 방법은 recon-ng에서 사용하는 해당 사이트에서 제공하는 개인 계정의 API Key를 확인 후 아래 명령어 이용하여 추가하면 됩니다.

→ 명령어 : keys add [api_site_name] [api_key_value]

▷ recon-ng 에서 shell 사용이 필요한 경우 아래의 명령어를 이용하여 shell 명령어 사용이 가능합니다.

→ 명령어 : shell [명령어]

▷ recon-ng 에서 모듈을 빠져나가는 방법은 아래의 명령어를 이용하여 모듈을 나갈 수 있습니다.

→ 명령어 : back

▷ recon-ng 에서 모듈 사용 현황을 제공해주는데, 아래의 명령어를 사용하여 확인이 가능합니다.

→ 명령어 : dashboard show

▷ recon-ng 종료는 아래의 명령어를 사용하여 확인이 가능합니다.

→ 명령어 : exit

▽ 같이 보면 더 좋은 블로그 글 ▽

[Kali-Linux] 칼리 리눅스 설치와 설정

칼리 리눅스는 수많은 해킹과 관련된 도구가 포함되어 있어 모의해킹을 시도하는 리눅스로 많이 사용되고 있습니다. 특히 정보보안 관련 종사자들과 해킹에 관심이 많은 사람들에게 익숙한 이

mpjamong.tistory.com

theharvester를 이용한 이메일 정보 수집

이전 포스팅에서 설치한 Kali Linux에 내장된 theharvester 도구를 이용하여 이메일과 기타 정보를 수집하는 방법에 대해 알아보고, 수집된 정보를 이용하여 보안 또는 시스템 담당자 입장에서 활용할

mpjamong.tistory.com

'Information Security' 카테고리의 다른 글

| DNS 정보를 수집하는 다양한 방법 (2) | 2020.12.11 |

|---|---|

| 스마트스토어 사업자 회원이 고객의 개인정보를 보호하기 위해 알고 있어야 하는 10가지 (4) | 2020.11.24 |

| theharvester를 이용한 이메일 정보 수집 (0) | 2020.11.20 |

| 바인드쉘(Bind shell)과 리버스쉘(Reverse shell) (1) | 2020.11.18 |

| [Metasploitable3] 메타스플로이터블 3 설치 on Ubuntu 14.04 (1) | 2020.11.02 |

댓글 영역